Guerra… contra los virus

Vives tranquilo sabiendo que tu antivirus está al día y su motor analizando cada acceso a disco y memoria en tiempo real; las aplicaciones de Spyware y Malware de turno cumplen con su función y te sientes a salvo tras el potente Firewall que instalaste. Además, tienes un disco duro sólo para copias de seguridad y una utilidad para defragmentar en segundo plano cada dispositivo. Y claro, piensas que por muy mal que se pongan las cosas, tu sistema no está comprometido. Pues tienes un grave problema… de exceso de confianza.

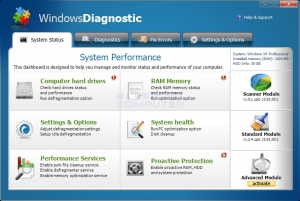

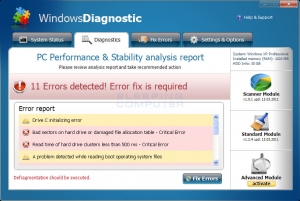

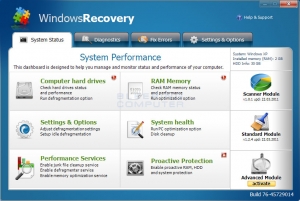

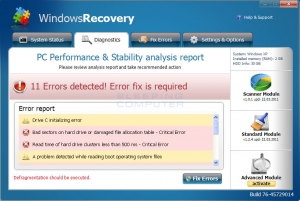

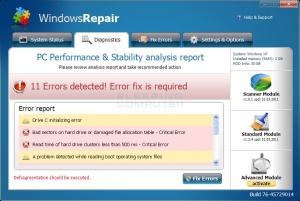

Hace ahora poco más de 1 mes tuve el primer susto. Vino en forma de lo que ahora se denomina “Rogue Anti-Virus”, o, en castellano, “Anti-Virus Deshonesto” o para ser más claros “Falso Anti-Virus”. Consiste en hacer creer al usuario que el sistema se ha vuelto inestable, ya sea por fallos de hardware (malfuncionamiento de los discos duros, de la memoria RAM, de la gráfica) o por una aparente invasión vírica. En mi caso se llamó Windows Repair, aunque a posteriori he encontrado variaciones con nombres como Windows Recovery o Windows Diagnostic.

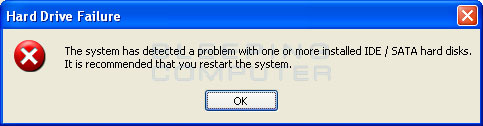

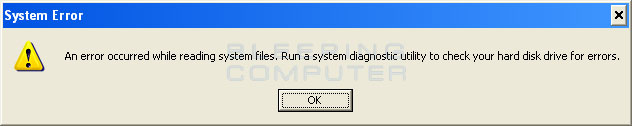

Para justificar la (falsa) necesidad del nuevo antivirus (o herramienta-arréglalo-todo) que se te muestra, el sistema empieza a lanzar todo tipo de errores.

Y así sucesivamente. Obviamente, no hace falta mucha psicología para detectar la relación causa-efecto entre los mensajitos de marras y el programa que ¡oh casualidad! acaba de ejecutarse por sí solo en tu equipo y del que no habías oído hablar en tu vida.

Por otro lado, los mensajes suelen mostrarse en inglés, y salvo que tu sistema operativo funcione nativamente en ese idioma, el hecho canta.

En mi caso el sistema se volvió tan inestable que acabó repentinamente en un pantallazo azul, también conocido como BSOD. Esto impidió al virus desplegar toda su potencia y me permitió reiniciar en Modo Seguro (antes conocido como a Prueba de Fallos) para limitar al mínimo las posibilidades de secuestro del sistema y de esta manera poder lanzar las consabidas aplicaciones anti-todo.

He de decir que, obviamente, el antivirus no me detectó nada de primeras, ni tampoco de segundas. Y que las aplicaciones más conocidas por mí para entonces, Malwarebytes’ Anti-Malware y SUPERAntySpyware, sólo descubrieron minucias, y no fueron capaces de erradicar la fuente real del problema.

Así que tras largo rato buscando en Google di con un comentario en un foro de alguien a quien le había sucedido lo mismo hacía nada, y consiguió solucionarlo con un programa llamado Hitman Pro.

¡¡Mágico!! Funcionó a la primera. Lo detectó y lo eliminó con total elegancia. Esto es, finalizando la aniquilación fuera de Windows, con una aplicación que se autoejecutaba tras reiniciar, antes de que los servicios esenciales de Windows se cargasen.

Aproximadamente Un més después…

…una mutación del mismo virus volvió a la carga. Pero esta vez sí tuvo tiempo para desplegar todo su potencial. Además, en esta ocasión, los mensajes estaban localizados, esto es, escritos en el mismo lenguaje que el que usa la máquina en la que se muestran, lo que le daba un punto de veracidad bastante intranquilizante. Sobre todo, apoyado por el ruido físico excesivo que emitían algunos de los discos duros.

Pocos minutos después de su aparición el paisaje era desolador: El Menú Inicio mostraba un aspecto crítico. Todos los accesos directos habían desaparecido a excepción de uno que hacía alusión al Falso Anti-Virus de turno. Para hacerse una idea de lo que esto significaba para mí, sólo hay que pensar que en el sistema tengo instalados cientos de programas, entre herramientas de desarrollo, plugins, utilidades de todo tipo… ¿sería capaz de recuperarlo? ¿podría ser peor?

Pocos minutos después de su aparición el paisaje era desolador: El Menú Inicio mostraba un aspecto crítico. Todos los accesos directos habían desaparecido a excepción de uno que hacía alusión al Falso Anti-Virus de turno. Para hacerse una idea de lo que esto significaba para mí, sólo hay que pensar que en el sistema tengo instalados cientos de programas, entre herramientas de desarrollo, plugins, utilidades de todo tipo… ¿sería capaz de recuperarlo? ¿podría ser peor?

Efectivamente. Fue aún peor. Cuando abrí el explorador de Windows para acceder a los discos duros y descartar un fallo físico real, empecé a ver que la mayoría de las particiones estaban vacías. SI-SI; VA-CI-AS. El trabajo de varios años a la basura. “Calma”, me dije. Todos los días hago copia de seguridad, y ese disco duro es suficientemente nuevo como para no haber sufrido ningún daño:

Pues También Vacío.

Tras recoger los huevos del suelo, y superar el shock inicial, hice un esfuerzo por mantener la calma como medida preventiva antes de abrir el balcón y arrojarme al vacío. “Aún me quedan las aplicaciones de recuperación de datos borrados”, pensé. Sobre todo tratándose del disco duro de copia de seguridad, donde no hay más ajetreo de escritura a disco que la que suponen los archivos que conforman la copia en sí, por lo que dichos archivos, aunque hayan sido eliminados del índice, deberían permanecer inalterados en alguna parte del interior del disco duro.

Así que ejecuté una de estas aplicaciones sobre ese dispositivo, y por lo que parecía, el sistema de archivos estaba presente e intacto, índice incluído. Eso me tranquilizó y me dio la clave para averiguar lo que pasaba: El puto virus había asignado el atributo OCULTO a todos los archivos de todos los discos duros del equipo. De ahí que pareciese que no había archivos, ni menú inicio, ni escritorio… ni vida ni esperanza en primera instancia. Afortunadamente, en ese momento recobré la respiración y me puse manos a la obra.

Por desgracia la obra no resultó tan sencilla como la otra vez, y ni siquiera el Hitman Pro tuvo el éxito esperado. Así que me pasé los 4 días de Semana Santa (de Jueves a Domingo) pegado al PC, tratando de solucionar el problema, para evitar tener que reinstalarlo todo otra vez: En mi caso, supone más de dos semanas de trabajo ininterrumpido, hasta lograr la estabilidad requerida entre tanto motor de base de datos, tanto servidor de aplicaciones y tantas herramientas de todo tipo.

Probé tantos parches, trucos y aplicaciones, que no sabría asegurar cuál fue el que más culpa tuvo de sacarme del atolladero, pero si tuviese que apuntar hacia dos, diría que fueron el Spybot Search & Destroy y el RemoveIT Pro.

Como decía al principio del artículo, en seguridad informática, no hay ningún sistema invulnerable. Basta abrir una rendija por la que colarse para comprometer al equipo mejor preparado.

Como decía al principio del artículo, en seguridad informática, no hay ningún sistema invulnerable. Basta abrir una rendija por la que colarse para comprometer al equipo mejor preparado.

En mi caso la rendija fue la formada por la dupla Firefox / Java y el componente humano fue estar navegando por páginas no del todo oficiales para la consola Wii. El caso es que en el momento de la inoculación, Firefox no estaba actualizado hasta su última versión, a pesar de tenerlo configurado para que lo hiciese automáticamente. Por lo que he podido deducir, cuando hay un salto de número de versión principal (en este caso de la 3 a la 4) y algunos de los complementos (add-on’s, plug-in’s) que tienes instalados no son compatibles con la nueva versión, Firefox espera un tiempo prudencial hasta que los autores de dichos complementos los actualizan para ser compatibles.

Aún así, mi instinto me dice que el 99% de la culpa la tiene… cómo decirlo amablemente… el puto Java de los cojones. Y es que a pesar de tenerlo actualizado hasta la última versión (pues siempre que al reiniciar el PC aparece en la barra de sistema el icono de actualización, lo aplico inmediatamente) resulta que el instalador no elimina las versiones anteriores.

De hecho si usáis Firefox y os vais a la ventana de Complementos (menú Herramientas), podréis ver cómo hay varias versiones de la consola Java.

Por lo visto, un atacante podría conseguir que se ejecute una de las anteriores, para aprovechar una vulnerabilidad pasada y colarse así en tu sistema. Acongojante. ¿Acojonado? ¿Noo? Pues deberías.

Primera infección

El caso es que entrar a una determinada página y percibir que se activaba un applet Java mientras el disco entraba en estado de exorcismo, fue todo uno.

Acto seguido empezaron a salir mensajes de error de sistema, y tras ellos emergió la aplicación “salvadora” con un informe detallado de lo que quería que pensase que pasaba.

La barra de tareas desapareció, probablemente debido a una caída del proceso explorer.exe y cuando parecía que el ordenador iba a eclosionar se disparó el “error de hardware”: Es decir, Pantallazo Azul; Blue Screen Of Death, y reinicio automático.

A partir de ahí, a gusto del troyano. Es decir, o lo que a mí me sucedió: Empezar a bombardear el sistema con mensajes de error, mientras te muestra la supuesta aplicación-panacea para que la compres y puedan hacerse con los datos de tu tarjeta de crédito, o bien se quedan agazapados esperando el momento adecuado para ejecutar alguna acción. Como por ejemplo capturar tus pulsaciones para averiguar tus contraseñas de acceso a cualquier servicio delicado, para después auto-enviarse los datos a través de tu conexión de Internet.

En fin, un panorama muy esperanzador.

Como ya expliqué, el Hitman Pro detectó la infección y también la residencia del virus en el MBR. Pareció corregir el problema. Pero intuyo que no lo hizo del todo…

Segunda Infección

Porque un mes después, volvió a sucederme prácticamente lo mismo. Aunque esta vez no tengo tan claro que fuese Java el que abrió la puerta de atrás. Y es que para entonces ya había actualizado manualmente Firefox a la última versión y había quitado del sistema las versiones de Java obsoletas. De poco sirvió. En esta ocasión el virus sí completó su objetivo, llevando a cabo la acción destructiva que describí antes. Además, esta vez la solución no pasó por un simple análisis a través del programa de turno. Tuve que emplear todo tipo de software, tras buscar, leer, buscar y volver a leer cientos de formas de solución a través de Google.

Por otro lado el sistema se volvió tremendamente inestable, y pegaba pantallazos azules con frecuencia y sin motivos demasiado sólidos o coherentes. Una gran parte del tiempo que perdí, fue dando credibilidad a los pantallazos azules y a su supuesto origen, intentando diversas soluciones para mitigar los efectos. Sin éxito, claro.

Lo que me dio la clave para resolver el problema de inestabilidad, fue el propio CD de Windows XP Live. Y es que una de las posibilidades que te da este software es la de lanzar el arranque de cualquiera de los sistemas operativos que haya instalados en el disco duro directamente desde el CD.

Aparte del sistema operativo de trabajo, tengo instalado un XP que uso para jugar. Este XP quedó totalmente inoperativo tras la infección. En cuanto salía el logo de Windows en el proceso de arranque, pantallazo azul. Pero… fue arrancar desde el CD y funcionar perfectamente. Conclusión: El origen de los problemas de inestabilidad residía en el MBR.

Así que tras limpiar lo mejor que pude el PC de amenazas Spyware / Malware / Scareware y LaMaQLePa-ware, procedí a solucionar el problema con el sector de arranque.

Tras realizar esta acción, todo volvió a la normalidad. Trabajo completado, con la salvedad, claro está, de tener que reparar los programas afectados por librerías y ejecutables eliminados en los procesos de limpieza.

El esquema que os presento a continuación, es simplemente una guía de los pasos que podrían darse para conseguir liberar el equipo de virus en una situación genérica.

Descarga de las aplicaciones necesarias

Descargar, instalar y actualizar (para esto último suele bastar con abrirlos o seguir los pasos de instalación) los siguientes programas:

Descargar simplemente los siguientes programas:

Ejecución de las aplicaciones más contrastadas

Reiniciad el PC, y arrancad Windows en el Modo Seguro (preferiblemente sin red). Para conseguirlo, tras la pantalla de información de la BIOS, pulsad F8 sucesivamente hasta que Windows nos dé las distintas opciones de arranque. Si llegamos a ver el logo de Windows antes de poder elegir la opción “Modo Seguro” es que no hemos pulsado F8 a tiempo. Volvedlo a intentar.

Lógicamente lo haremos de una en una. Y si al terminar cada análisis la aplicación nos solicita reiniciar la máquina, lo haremos, pero volviendo al Modo Seguro.

Una vez terminados los análisis de las cuatro aplicaciones, y en el caso de que hayan eliminado algún virus de importancia, reiniciaremos, y arrancaremos el PC de forma normal.

Si los síntomas de la infección han cesado, saltaremos al Paso 6 para terminar.

Si los síntomas persisten, continuaremos con el Paso 3.

Ejecución de las aplicaciones más comprometidas

En este paso ejecutaremos las dos primeras aplicaciones de la segunda lista del Paso 1.

Empezaremos con ComboFix. En este enlace encontraremos las instrucciones en castellano para efectuar una correcta ejecución de este programa. Por favor, leedlas detenidamente antes de lanzarlo.

Si pide reiniciar, volved al Modo Seguro hasta que no os lo vuelva a pedir. En ese momento, reiniciad de forma normal, y comprobad si los síntomas han cesado.

En caso negativo volved al Modo Seguro y ejecutad la aplicación RemoveIT. Haced también un análisis completo del PC. Tras finalizar, seguid las mismas pautas que con el ComboFix.

Si en cualquiera de las dos ejecuciones vuestro sistema ha quedado libre de virus, saltad al Paso 6.

En caso contrario, seguid con el Paso 4.

Ejecución de un análisis desde fuera de Windows

Si has llegado hasta aquí, las perspectivas no son demasiado halagüeñas. Siendo optimistas, podría suceder que el virus haya conseguido una forma de ejecutarse en el Modo Seguro, y por eso haya podido luchar contra su eliminación, motivo por el cual aún está latente en el sistema.

Así que si ese es el caso, os recomiendo que uséis un CD de rescate, como el que ofrece Avira. De esta forma, el antivirus podrá llevar a cabo sus procesos sin necesidad de arrancar Windows. El procedimiento es sencillo: Descargáis el archivo ISO y lo quemáis en un CD (con Nero, por ejemplo).

A continuación arrancáis el PC con el CD en la unidad, para que arranque desde el propio CD (si no lo hace deberéis modificar los parámetros de la BIOS para conseguirlo; buscad en Google).

Ya sólo queda seguir con las instrucciones que os facilite el CD para proceder con el análisis y la eliminación de los virus que encuentre en vuestros discos duros.

Las principales compañías Anti-Virus tienen un sistema similar a éste, así que si el sistema de Avira no os convence, podéis probar buscando en Google el CD de rescate de cualquier otra compañía.

Como os he dicho en los pasos anteriores, id al Paso 6 si habéis conseguido erradicar el virus. Si no, visitad por último el Paso 5.

Game Over

No os voy a engañar. Si habéis llegado hasta este punto, es porque habéis perdido la batalla.

Un último recurso de esperanza podría ser explicar los síntomas de vuestra infección en alguno de los foros dedicados especializados en estos asuntos. La lista la tenéis al final del artículo sobre cómo usar el programa ComboFix. La mayoría son en inglés, aunque también tenéis uno en castellano.

No obstante, si prefirieseis claudicar, siempre os quedará el placer de un buen formateo a vuestro disco duro, sabiendo que al menos así aniquilaréis en el PC cualquier resto de vida vírica.

Antes de hacerlo, podéis salvar los datos que necesitéis exportar desde vuestro PC, arrancando el sistema con un CD Live, como el de Windows XP SP3 Live, o Ubuntu.

Por último, deberéis hacer un formato a bajo nivel del disco duro, esto es, haciendo una pasada al disco duro completo desde el principio hasta el final para estar seguros de que no hay posibilidad de que en alguna estructura lógica del mismo quede algún rastro de algún virus cabrón.

Evidentemente, tener un buen anti-virus que incluya firewall. Aunque haya que pagarlo. En estas cosas, ya sabéis, más vale el remedio que la enfermedad. En cuanto a acciones gratuitas, las siguientes…

- Tener descargadas, instaladas y actualizadas las aplicaciones que os conté en el Paso 1 del apartado anterior.

- Tener vuestro sistema operativo al día, a través de las Actualizaciones Automáticas.

- Usar Firefox para navegar. Tenerlo configurado para que se actualice automáticamente.

- Instalar el complemento NoScript para Firefox. Permitir JavaScript globalmente. Bloquear JavaScript globalmente únicamente cuando vayamos a navegar por páginas poco oficiales.

- Si no necesitamos Java en nuestro día a día, desactivarlo, o bien a través del complemento NoScript, o bien directamente a través de la sección de Complementos de Firefox. Eliminar las versiones de Java obsoletas.

- Abrir la aplicación Spybot Search & Destroy. Presionar el botón Inmunizar. Mediante este paso, el programa configurará Firefox e Internet Explorer para que no accedan nunca a una inmensa cantidad de webs catalogadas como peligrosas. Además, modifica el archivo Hosts del sistema (parte del protocolo TCP/IP) para que cualquier otro programa tampoco pueda hacerlo desde fuera de un explorador.

- Cuando naveguemos por páginas de dudosa reputación, prestar mucha atención antes de pulsar un enlace para cerciorarnos de que efectivamente la URL concuerda con la información externa del enlace.

- Una vez que tengamos nuestro equipo en un punto de estabilidad, utilizar el programa Boot It NG para hacer una imagen del sistema. Una imagen del sistema no es más que una copia exacta de la información de la partición en la que tenemos instalado Windows, que volcaremos en otra partición distinta. De esta forma, en caso de catástrofe, siempre podremos volver al estado en el que teníamos el PC cuando hicimos la imagen. Porque todos sabemos que la utilidad de Restauración de Windows: a) No suele funcionar, b) Suele ser un nido de virus y c) Hace trabajar continuamente a nuestro disco duro de manera innecesaria.

- Ejecutar todas las acciones de la pestaña anterior.

- Utilizar el complemento NoScript con el máximo nivel de protección. La parte negativa, es que en cada web de confianza que visitemos tendremos que definir explícitamente de forma manual qué scripts permitimos que se ejecuten, para que la página funcione como debería.

- Programar las aplicaciones del Paso 1 del apartado anterior, para que hagan 1 escaneo a la semana, o al iniciarse el PC, según las opciones que dé el software.

- No usar programas P2P (eMule, Torrent, DC++…).

- No descargar software pirata.

- No tener ordenador ¡¡¿¿??!! No vivir.

Si alguien ha llegado hasta aquí: Gracias por leerme.

Si alguien tiene alguna pregunta, que la haga ahora o calle para siempre.

19 Comentarios

Sencillamente impresionante este artículo, merece la pena leerlo y tenerlo muy muy en cuenta porque, no exagero si digo que le salva la vida a más de uno. Muy completo, claro, conciso y fácil de entender (si tienes unos conocimientos básicos, claro). Mis felicitaciones, se merece un 10.

Un Saludo!

Muchas Gracias Conqueror.

Esperemos que nunca lo necesites.

Hasta esta noche (espero).

Menos mal que contamos con final feliz, buen momento para una imagen compañero!!!!, jodooooo

¡¡Cojones!!

Ya sabía yo que se me olvidaba algo (juro que lo tenía en mente).

¡¡Y mira quién viene a decírmelo!! jajajaja.

Actualizado… en la sección de Prevenciones/Perspectiva comedida.

yo acabo de instalarlo tod0 en un disco duro nuevo que me recomendais ? porque tengo el antivirus avira y punto gracias

Buenas Leny.

Yo te recomendaría que hicieses e-xac-ta-men-te lo que os cuento en el apartado de “Prevenciones / Perspectiva comedida”.

Dormirás algo más tranquilo, sobre todo si en el PC tienes archivos de cierta importancia, o usas tu conexión de Internet para acceder a sitios comprometidos.

Tengo la mula a 238… o sea que voy a poner las cositas que dices no vaya a ser que me de un susto.

ES-PEC-TA-CU-LAR macho. No has pensado en dar clases? escribir un libro?

Está realmente genial

Haría vd. bien, camarrada Bodycount.

De hecho, como ya te dije, yo lo primero que haría sería probar con un ratón no inalámbrico, para ver si así cesan los parones en el sistema.

Si aún así persisten, no lo dudes, sigue todos los pasos para ver si realmente estabas perjudicado por una infección.

Y si finalmente tu PC estaba libre de virus, bájate el DriverPack Solution (busca en Google). Este programa analiza tu sistema y te descarga e instala automáticamente los drivers más actuales para todos tus dispositivos. Aún no lo he probado, pero hablan bastante bien de él.

Sigue estos pasos y tu PC volverá a funcionar como debe. Lo mismo hasta te sorprendes con el aumento de rendimiento final.

Y gracias por la crítica.

Muchisimas gracias! Hoy me salvaste! Me apareciò de repente en mi computadora el virus que describes. No se nada sobre el tema, pero siguiendo tus pasos al pie de la letra pude hacer volver a funcionar todo como antes, y hacer aparecer los archivos que estaban ocultos. (Llegué hasta el paso dos, y luego directamente al 6) Lo ùnico que veo ahora es que se borraron casi todos los programas de la lista de programas en la barra de inicio. Por ejemplo no puedo encontrar el excel, sin embargo está, ya que me abre archivos de excel. Si tienes alguna idea de qué debería hacer, espero tu respuesta. De cualquier manera, mil gracias por todo!!! Realmente muy útil.

¡¡ Hola Magui !!

Disculpa no haber podido responderte hasta hoy, 5 días después. Ha dado la casualidad de que me has pillado justo al inicio de mi semana de vacaciones, y acabo de volverme a sentar delante del PC.

Supongo que a estas alturas de la película ya habrás encontrado una solución a tu problema, pero por si acaso, o incluso para cualquiera que caiga por aquí y llegue a este mensaje con tu misma problemática, te cuento qué opciones tienes.

Lo normal es que la aplicación “Unhide” que tienes enlazada en el Paso 6 te devuelva todo lo que está oculto en tus discos duros a su estado original, incluyendo, eso sí, la tara de que algunos archivos que deberían permanecer ocultos dejarán de estarlo.

No obstante, si aún ejecutando esa utilidad sigues sin poder ver tus accesos directos del Menú Inicio, lo más probable es que estos sigan ocultos. Así que suponiendo que no hayan sido borrados se trata únicamente de hacer visible el contenido de las carpetas que conforman el Menú Inicio.

Dependiendo del sistema operativo en el que estés, sus ubicaciones podrían variar.

Para acceder a la zona común del Menú Inicio (la que comparten todos los usuarios del PC) lo más fácil es hacer clic con el botón derecho sobre el botón “Inicio” y a continuación elegir la opción “Abrir / Explorar todos los usuarios”.

Para acceder a la zona privada del Menú Inicio (propia de cada usuario del PC), según el S.O. que emplees, podría estar en alguna de estas dos ubicaciones…

Si usas XP:

C:\Documents and Settings\\Menú Inicio

Si usas Vista o 7, es probable que resida en:

C:\Users\\AppData\Roaming\Microsoft\Windows\Start Menu

En cualquiera de los casos tal vez necesites activar la opción de “Mostrar todos los archivos y carpetas ocultos”, a la que podrás acceder a través del menú “Herramientas / Opciones de carpeta…” de tu explorador de Windows.

Una vez localizadas las carpetas del Menú Inicio, bastará con que hagas clic con el botón derecho en la carpeta superior que las contiene, selecciones sus “Propiedades” y desactives el atributo “Oculto” tanto a las carpetas padres como a sus hijas.

En fin, espero que estas directrices al menos te sirvan como apoyo para recuperar la visibilidad de tus accesos directos en el Menú Inicio.

Feliz fin de semana.

Datos adicionales:

Justo hoy me he tenido que volver a enfrentar a un problema como el tuyo en un PC de un familiar infectado de forma similar.

El virus en cuestión, no sólo ponía todos los archivos importantes del usuario con el atributo oculto, sino que además “secuestraba” todos los iconos del menú inicio a una carpeta (también oculta) en la carpeta de archivos temporales del usuario.

La solución, además de lo que te he contado en el anterior mensaje, fue irme a la siguiente ubicación (a través de Inicio / Ejecutar)…

%Temp%\smtmp\

…quitar el atributo de oculto a todas las carpetas que allí residían, e ir devolviendo los accesos directos a sus correspondientes lugares (Copiar / Pegar).

En el caso de este virus, en la carpeta “1″ estaban los accesos directos del Menú Inicio. En la carpeta “2″ los de la barra de inicio rápido (la que se muestra al lado del botón de inicio). Y en la carpeta “4″ estaban los accesos directos del Escritorio.

Bastó con llevar los accesos directos a su lugar, tras llevar a cabo los pasos detallados en el presente artículo (SUPERAntySpyware, Malwarebytes’ Anti-Malware…).

¡¡ Suerte !!

Hola a todos, sinceramente quiero felicitar al autor por la dedicación y su forma tan clara y amena de presentar el problemsa de los virus. Estoy investigando porque tengo esa MISMA situación. Espero acompañarlos en los resultados que obtenga -sea lo que sea- Por ahora estoy tengo varias infeciones detectadas por RemoveIT pero no puede limpiarlas. En modo seguro tampoco lo permite. Si saben de alguna forma de eliminarlas, muchisimo les agradecería el aporte. Es una laptop con Seven 32bits Legal. Desde Caracas -Vzla- se despide un nuevo seguir Moisés.

Hola Moisés. Se agradece tu felicitación.

Para bien y para mal, todos los conocimientos que tenía en aquel momento sobre limpiar infecciones de virus, están volcados de una u otra manera en este artículo. Así que si en líneas generales no te son efectivos los Pasos que diseñé para liberarte de la infección, poco más puedo decirte.

No sé si me hablas del RemoveIT, porque ya has dado los pasos anteriores, o porque has preferido empezar por ahí.

Lo que te recomendaría, sobre todo, es que lleves a cabo un escaneo desde FUERA del sistema operativo. Para que ningún proceso del mismo intervenga. Lee el Paso 4 para saber cómo.

Y en el Paso 5 tienes el enlace al Hiren’s Boot CD, que te permite ejecutar un Mini XP arrancando con el CD. Y desde dentro lanzar cualquier programa de desinfección de los que te comento.

Y poco más, tronqui.

Mucha suerte, y un saludo para Caracas y para ti.

Hola amigos sufridores de virus, bacterias, malwares y cía.

Gracias por la impagable ayuda que ha posibilitado que mi viejo pc recobre sus constantes vitales. Sin este articulo-magister no se que hubiera sido de él.

Despues de horas de intensa lucha, puedo decir que he vencido la batalla. Intente por todos los medios seguir al dedillo todos los pasos que indicas, sin embargo, todo parecía inútil, mi pc no respondía como esperaba, ni muchos menos como quería. Primeramente porque no guardaba los siete programas que recomendabas instalar, alguno siempre me impedía guardarlo y no digamos ejecutarlo, después de sucesivos intentos, logre guardar un maximo de 5. Luego, cuando reinciaba el pc, los programas que habia instalado habían desaparecido, ni en el menu inicio, ni el administrador de tareas, ni en ninguno de los discos, imposible localizarlos, a pesar de saber que estaban allí (lo veia a traves del panel de control). Solo quedaba util y a la vista el spybot search & destroy. El panorama era desolador, todo oculto e inutilizable, escritorio, menu inicio, discos, barra de herramientas. Así, visto el éxito, tuve que cambiar de estrategia, decidi combatir cuerpo a cuerpo………

Desinstale todos los programas que referenciabas (siempre en modo a prueba de fallos), y decidí probar uno a uno. Empece por el que mejores vibraciones me daba, spybot search & destroy, lo ejecute y empece a ver la luz. Algunos logos familiares ( mi pc, papelera de reciclaje, internet explorer, etc) empezaron a adherirse a mi negro escritorio. Seguí con Malwarebytes, lo ejecute sin problemas y el ensordecedor sonido del pc comenzo a disminuir, pasito a pasito…..Seguí con el superantispyware, pero de nuevo me impedía guardarlo, también fracase con el hitman pro, me pedía el numero de serie, asi que decidi mandarles a tomar por culo (con perdon). Cansado y harto de fiascos y pruebas, pase directamente al paso 6. Me baje y ejecute el unhide, y se hizo la luz, todo volvió a estar en su sitio, mi viejo pc aparecía ante mis ojos de nuevo resplandeciente y funcionando a pleno rendimiento (todavía quedan algunos flecos que solucionar y algunas cosillas que parecen desconfiguradas).

Por tanto, de nuevo gracias y solo me queda seguir los pasos para prevenir que esto o similar no me vuelva a ocurrir. Ciao a tutti.

Muy buenas, Quique.

Me alegro de que hayas (tú también) conseguido ganar la guerra a los virus. Sobre todo tiene mérito porque por lo que leo has necesitado un mucho de pericia autóctona y un poco de la artillería que os he facilitado en el artículo.

No obstante, te aviso de que aunque el Unhide te dé el efecto de que todo ha vuelto a su lugar, NO TE CONFIES. El Unhide lo único que hace es poner en “visible” todos los archivos que el virus había ocultado. Pero OJO, ESO NO SIGNIFICA QUE LA INFECCIÓN HAYA SIDO ELIMINADA POR COMPLETO. Por lo que estás contando, si sigues sin poder ejecutar ciertos programas anti-malware, es que aún tienes el PC infectado en algún grado.

Busca en el Paso 4 del artículo el enlace al Avira. Bájate el archivo ISO, y quémalo en un CD virgen con el Nero. Si en tu PC no puedes, hazlo en otro, o pídeselo a un amigo.

Una vez con el CD de Avira en tu poder, arranca el PC con él metido en la unidad. Si tu BIOS está configurada para que arranque desde la unidad de CD/DVD antes que desde el disco duro, el sistema arrancará con la utilidad de Avira.

Dicha utilidad carga un mini sistema operativo Linux con una interfaz gráfica sencilla de manejar (ratón), desde la que puedes hacer un escaneo completo a tu PC: Analizará todos los archivos de todos los discos duros así como el sector de arranque del sistema operativo principal. Lánzalo y espera a ver resultados.

Si te es posible, pon que elimine cualquier archivo infectado. Cuando termine, sabrás cuál era el alcance de tu infección.

Si no había archivos demasiado importantes afectados, podrás volver a tu sistema operativo, e instalar las aplicaciones que no te dejaba y hacer otro escaneo desde dentro para curarte en salud.

Espero que esta última recomendación acabe de solucionar el problema en tu PC. Ya nos cuentas, si lo tienes a bien.

¡¡ Mucha suerte !!

Todo solucionado. No lograba grabarlos durante el proceso de eliminación del virus, una vez aniquilado y destruido puedo hacer y deshacer sin problemas. Parece que todo a vuelto a la normalidad. Por tanto, gracias de nuevo.

¡¡ Genial !!

Bien está lo que bien acaba. Y encima, acumulando experiencia en aniquilación de virus.

Un saludo.

Jefe revisa esto que me manda correos extraños que no salen en la pagina soy leny

Sí que salen, lo que pasa es que lo he eliminado y marcado como SPAM.

Da la impresión de ser algún tipo de SPAM manual. Estaré atento por si tengo que cambiar de Captcha en la página.

Gracias por el aviso, camarraden.